本文 Hash(SHA 1):4f5b9f376aa53c6cccca03a2ddd065a59550d73c

编号:链源 Security No.003

2024 年 7 月 3 日漏洞赏金平台 OpenBounty 被披露出将未经授权的漏洞报告公开发表在公链上,这种行为对于名单中涉及到的每一个基础设施和安全研究员来说都是极不负责和极不尊重的行为,同时也因这次所有漏洞的总赏金价值超过了 110 亿美元,也在整个公众群体中引发了一定的讨论,使得漏洞赏金平台在大众眼里所熟知,链源安全团队对于这次的泄露事件进行了安全分析和部分公示,希望能够帮助读者解读其中的细节,同时也更加了解漏洞赏金平台这样的存在。

相关信息

OpenBounty 在 SEHNTU 公链上私自披露的漏洞报告信息(现已删除了关于 Ethereum 的相关提案):

https://www.mintscan.io/shentu/proposals

https://explorer.shentu.technology/more/proposal

漏洞赏金/挖洞

链上世界的漏洞赏金平台和传统网络安全中的“挖洞”平台非常相似,两者的主要目的都是通过奖励机制,吸引安全研究员和白帽黑客来寻找和报告系统中的漏洞,从而提高整体安全性。

他们的运作模式从时间线上来说是下面这样的流程:

(1)项目发起挑战:无论是区块链项目还是传统网络应用,都会在平台上发布漏洞赏金计划。

(2)漏洞报告:安全研究员和黑客们检测项目代码或系统,发现漏洞后提交详细报告。

(3)验证和修复:项目团队验证报告中的漏洞并进行修复。

(4)奖励发放:修复完成后,根据漏洞的严重程度和影响范围,给予发现者相应的奖励。

传统的网络安全主要关注 Web 应用、服务器、网络设备等传统 IT 的漏洞,如 XXS[ 1 ]、SQL 注入[ 2 ]、CSRF[ 3 ]等;

区块链安全更关注智能合约、协议、加密钱包,如 Sybil 攻击[ 4 ]、跨链攻击[ 5 ]、异常外部调用等。

重点漏洞报告

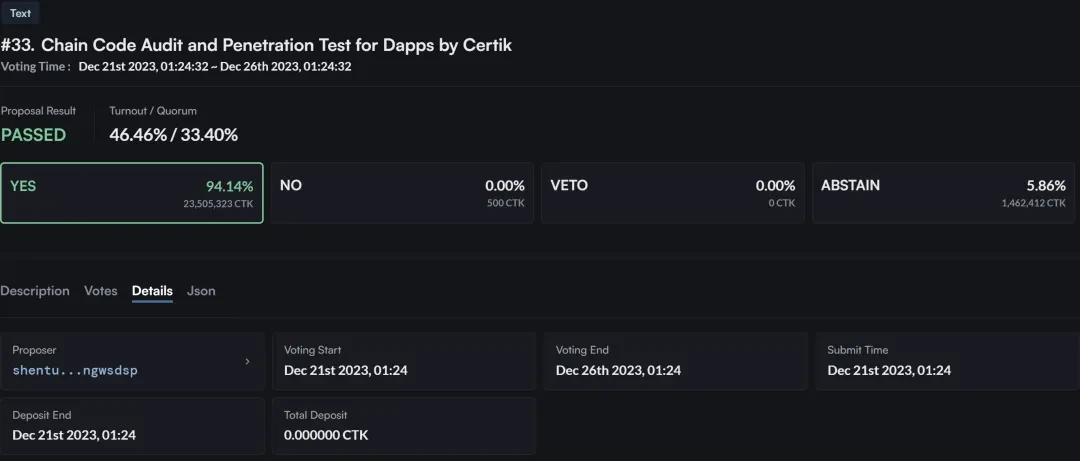

在 OpenBounty 违规发布的漏洞报告 33 号中是 CertiK 对于 SHENTU 链的审计和渗透测试,从提案中可以看到这次安全测试要解决的主要是 SHENTU 内部的安全漏洞和授权限制问题,

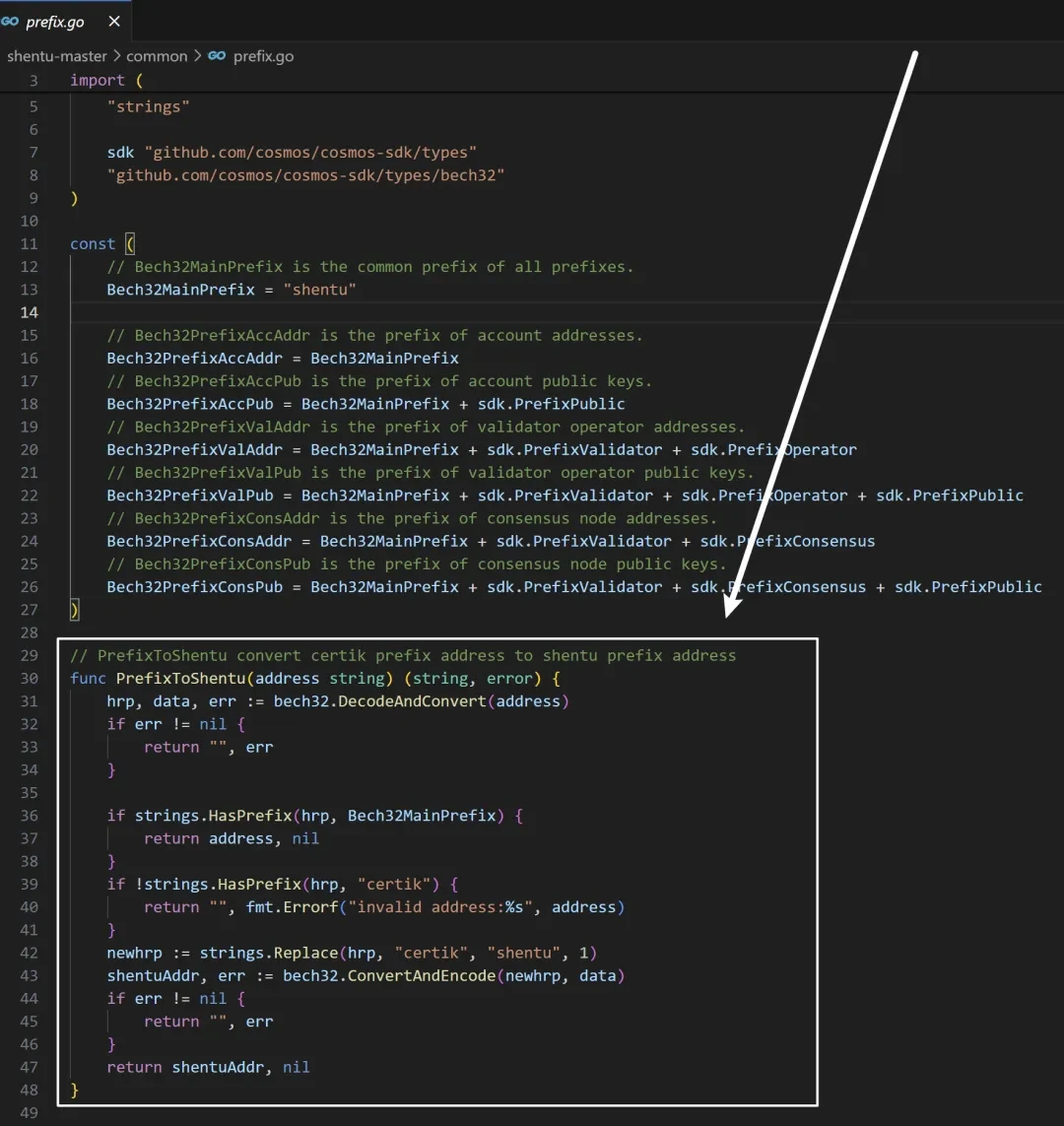

但阅读过 SHENTU 的源码后发现了一段替换前缀的代码,将 CertiK 的前缀替换为了 SHENTU 的前缀,虽然在开发上是可以理解的,只是为了方便调整而进行域名替换,但的确会给人一种 CertiK 既当裁判又当运动员的感觉。

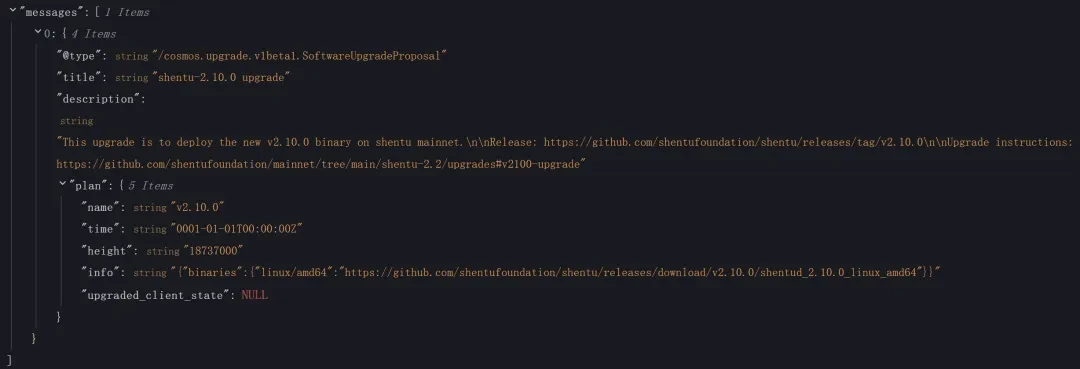

在其他 32 份 SEHNTU 还未删除的漏洞报告中,都能够看到关于问题描述、投票方、奖励描述甚至各个系统在漏洞更新后的代码,这些未经授权而披露出的信息,很容易造成这些系统的二次破坏,因为每个系统在开发过程中都会多少有一些历史遗留问题或者特有的编码习惯,对于黑客来说,这些信息的利用空间的确很大。

名词解读

[ 1 ]XXS:攻击者通过在网页中注入恶意脚本,使脚本在用户浏览该网页时执行,主要包括反射型 XSS、存储型 XSS、DOM 型 XSS。

[ 2 ]SQL 注入:将恶意 SQL 代码插入输入字段(如表单、URL 参数)中,然后传递给数据库进行执行的攻击方法。此类攻击可导致数据库数据泄露、修改或删除,甚至获取数据库服务器的控制权。

[ 3 ]CSRF:利用用户已认证的会话,向受信任的站点发送未经授权请求的攻击方式。攻击者通过诱使用户访问特制的网页或点击链接,从而在用户不知情的情况下执行操作,如转账、修改个人信息等。

[ 4 ]Sybil 攻击:在分布式网络中,攻击者创建多个伪造身份(节点),试图操纵网络中的决策过程。攻击者通过创建大量虚假节点来影响共识算法,进而控制交易确认或阻止合法交易。

[ 5 ]跨链攻击:攻击者能够通过操纵跨链交易请求,绕过合约中的安全检查,窃取或篡改跨链交易数据,例如 Poly Network 跨链桥攻击。

结语

总的来说,就像 OpenZepplin 和 HackenProof 所表示的那样,漏洞赏金的管理必须得到发布者的许可,这是一个法律与职业道德并行的问题,也是很多独立开发者成就的基础。

链源科技是一家专注于区块链安全的公司。我们的核心工作包括区块链安全研究、链上数据分析,以及资产和合约漏洞救援,已成功为个人和机构追回多起被盗数字资产。同时,我们致力于为行业机构提供项目安全分析报告、链上溯源和技术咨询/支撑服务。

感谢各位的阅读,我们会持续专注和分享区块链安全内容。

+ There are no comments

Add yours